¿Qué uso tiene la ingeniería social en ciberseguridad?

Los ciberdelincuentes usan técnicas de esta ingeniería para engañar a sus víctimas y de esta manera conseguir robar datos personales o cualquier otro tipo de información personal (como por ejemplo números de tarjetas de crédito). De esta forma, aprovecha los sesgos cognitivos de las personas para conseguir su objetivo, que en el caso de la ciberseguridad es obtener datos confidenciales. Un sesgo cognitivo es un malentendido de la información que nos llega y que afecta la forma en que procesamos ideas, formamos opiniones y tomamos decisiones.

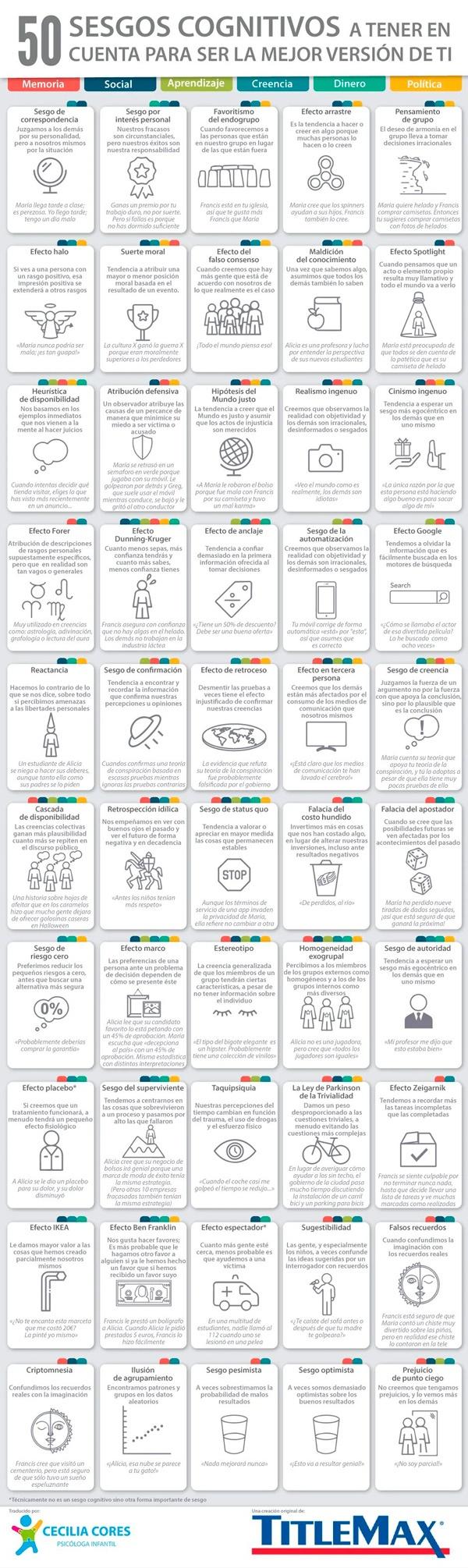

En la siguiente infografía creada por TitleMax y traducida por la psicóloga Cecilia Cores podemos ver cincuenta sesgos cognitivos a tener en cuenta para ser la mejor versión de ti, pero al mismo tiempo, estos mismos son usados por los ciberdelincuentes para intentar engañarte y cumplir su propósito.

Ejemplos de ataques de ingeniería social

Las técnicas de manipulación psicológica son las empleadas para realizar un ataque a la víctima, llamadas telefónicas, mensajería instantánea, redes sociales, correo electrónico,… son muchas y variadas, y al igual que avanza la tecnología, los ciberdelincuentes mejoran estas técnicas de tal manera que la víctima muy a menudo no se está dando cuenta que está siendo manipulada, de esta manera pueden robarnos la identidad y llegar a actuar en nuestro nombre, pero esto no es todo. A continuación, exponemos algunos de los nombres de los ataques de ingeniería más comunes.

1. Ataque por Spam

El spam en nuestro correo electrónico es la técnica de ingeniería social más antigua. Todos los días, al abrir nuestro gestor de correos electrónicos, en lugar recibir un correo esperado vemos una cantidad ingente de mails no deseados, que en una primera instancia son bastante molestos y en el mejor de los casos, nos hacen perder el tiempo eliminándolos. Pero lo cierto es que la inmensa mayoría de estos mails, tienen por objetivo que realicemos una acción sobre el mismo, pinchar un enlace, descargarnos un archivo adjunto, etc. y de esta manera pueden inyectarnos malware.

2. Ataque de Phishing

Es la forma más sencilla de ciberataque, pero también la más peligrosa y efectiva. Imita o suplanta la identidad de una persona u organización, por lo que es más fácil que lleguemos a pinchar en un enlace entre otras cosas. Puede haber varios tipos de de estos ataques y llegarnos a través de correo electrónico, por teléfono (vishing), por vía mensaje de texto SMS (smishing). Debemos diferenciar aquí entre el phishing y el spear phishing: el primero no es personalizado (los delincuentes atacan a un amplio número de personas de forma aleatoria) y el segundo son ataques más pequeños dirigidos de forma individualizada (a una persona o un grupo reducido de personas, una empresa concreta).

3. Ataque de Pretexting

Este tipo de ataque posiblemente sea de los más difícil de detectar, ya que los atacantes se hacen pasar por otra persona, tanto dentro de internet y las redes sociales, como fuera de ellas. Los ciberdelincuentes espían e investigan a la víctima con el fin de crear una historia o pretexto los suficientemente creíble como para ser engañada.

4. Ataques de quid pro quo

Quid pro quo significa "algo por algo". En el ámbito de la ciberseguridad este es otro tipo de ataque de ingeniería: los atacantes ofrecen una cosa (por ejemplo descuentos o regalos) a las víctimas a cambio de cierta información o dato sensible. Puede ser un descuento, un regalo o una contraprestación. Además, muchas veces establecen un tiempo límite para ese "intercambio", lo cual genera una sensación de urgencia en la víctima, tome decisiones equivocadas y ceda lo que pide el atacante para obtener su recompensa de inmediato.

Caso de ejemplo:

Juan es directivo en una empresa, la misma tiene unas políticas de seguridad informática muy estrictas para evitar ataques por parte de ciberdelincuentes. Al ser una persona importante dentro de la organización, está muy concienciada con los ciberataques y su nivel de protección es alto, por lo tanto es un objetivo difícil de alcanzar si vamos directamente por él.

En este caso se realiza un seguimiento de todos sus amigos, familiares y compañeros de trabajo, dentro y fuera de internet, para identificar quién es quién. Una vez realizadas estas tareas, el ciberdelincuente comenzará su estrategia para llegar a Juan y conseguir engañarle.

Gracias a los datos obtenidos en esta fase de investigación, hemos conseguido algunos correos electrónicos, números de teléfono personales y direcciones físicas.

Estudiamos a todas estas personas y después de muchos datos, sabemos que Juan tiene debilidad por las figuras de personajes de cómic, un dato que muy pocas personas conocen, lo hemos obtenido gracias a la ingeniería social. A estas alturas, con esta información, nuestra tasa de éxito es elevada.

Un día Juan, recibe un supuesto mensajes de correo electrónico de “Comikx Figures”, una empresa que comercializa figuras de personajes de cómic.

Lo que no sabe Juan es que alguien se está haciendo pasar por esta empresa y sus intenciones no son para nada buenas. Al cabo de unos días y después de haberse confiado en estos mails, Juan recibe una oferta que no puede dejar escapar, la figura de Darkseid nº1 del año 1970, un fetiche imprescindible para este tipo de coleccionistas.

Al habernos ganado su confianza, Juan pincha en el enlace que hay en el cuerpo del mail. A partir de ese momento ya está en manos del cibercriminal, lo que venga después ya no está en manos de Juan y puede ser catastrófico para la empresa que trabaja e incluso para su vida personal. Ya podéis imaginar las consecuencias.

¿Cómo evitamos los ataques de ingeniería social?

Te sorprenderá, pero la mejor manera de evitar los ataques de este tipo es haciendo uso del sentido común.

En un mundo tan rápido como el actual, es fácil que abramos un correo electrónico a causa de las prisas, por lo que además de configurar bien nuestro gestor para evitar spam en la medida que podamos, debemos dedicar unos segundos antes de abrir cualquier correo para intentar asegurarnos que es de una fuente confiable, por lo tanto, si, para protegernos, lo mejor ser desconfiado.

Otra medida que podemos optar independientemente del sistema operativo que usemos, es un antivirus, este nos ayudará a identificar software malicioso entre otras cosas.

La concienciación, a través de la formación de personas dentro y fuera del entorno laboral, es una de las mejores maneras de mitigar los ataques de ingeniería social. Te recomendamos nuestro curso de Ciberseguridad en el que podrás poner en práctica todos los conceptos de los que te hemos hablado en este artículo.